Redes Zero Trust

Arquitectura de seguridad que verifica cada conexión antes de otorgar acceso

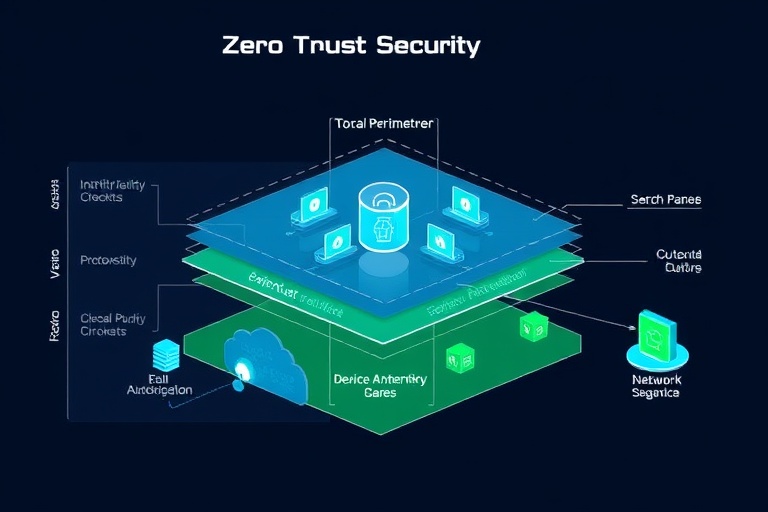

Diseño e Implementación de Redes Zero Trust

Implementamos el modelo de seguridad "nunca confíes, siempre verifica" que protege su red mediante autenticación continua, microsegmentación y acceso condicional basado en contexto y riesgo.

Autenticación multifactor adaptativa

Microsegmentación de red

Monitoreo continuo de comportamiento

Acceso privilegiado gestionado (PAM)

Verificación de Identidad

Autenticación robusta de usuarios, dispositivos y aplicaciones antes del acceso.

Microsegmentación

División de la red en zonas pequeñas para limitar el movimiento lateral de amenazas.

Acceso Mínimo

Principio de menor privilegio aplicado a todos los recursos y conexiones.

Proceso de Implementación

1

Evaluación

Análisis de infraestructura y flujos de datos actuales

2

Diseño

Arquitectura Zero Trust personalizada para su organización

3

Implementación

Despliegue gradual con mínima interrupción del negocio

4

Optimización

Monitoreo continuo y ajustes de políticas